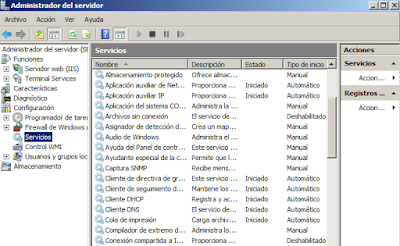

En ocasiones es necesario compartir recursos con los distintos usuarios de una red. No obstante, el acceso a estos recursos debe estar controlado. Para ello surge la compartición de recursos.

Esta compartición de recursos consiste en darles permisos a otros usuarios sobre carpetas, archivos o recursos ubicados en distintos lugares del sistema.

Para compartir un archivo, crearemos un directorio en la raíz del sistema, normalmente la unidad C:, ya que el acceso a esta unidad es común para todos los usuarios. Una vez ahí bastará con dar los permisos adecuados a cada usuario.

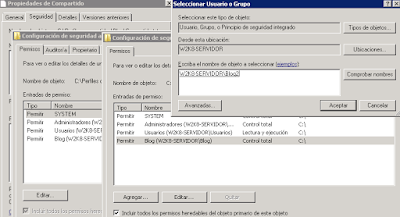

Con el usuario Blog he creado una carpeta personal, un documento de texto plano y otra carpeta que a su vez contiene otro documento .txt. Impediré que el usuario Blog2 pueda ver el contenido del archivo. Para ello haremos clic secundario sobre el .txt > Seguridad > Opciones avanzadas > Editar > Agregar. Aquí indicaremos el nombre del usuario al que queremos indicarle los permisos pertinentes.

Añadimos al usuario Blog2.

Para impedir la lectura, denegamos los permisos de lectura:

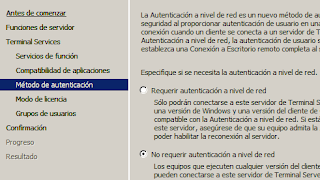

Aceptamos. A continuación abriremos una sesión remota con el usuario Blog2 para comprobar si el permiso se ha hecho efectivo. Como podemos comprobar en la imagen de abajo, todo funciona correctamente porque no se permite leer el archivo .txt

Es importante señalar que si hay varios permisos aplicados a un mismo objeto, siempre permanecerá el más restrictivo.

Para impedir la lectura, denegamos los permisos de lectura:

Aceptamos. A continuación abriremos una sesión remota con el usuario Blog2 para comprobar si el permiso se ha hecho efectivo. Como podemos comprobar en la imagen de abajo, todo funciona correctamente porque no se permite leer el archivo .txt

Es importante señalar que si hay varios permisos aplicados a un mismo objeto, siempre permanecerá el más restrictivo.